관련뉴스

전문가들이 제공하는 다양한 정보

Meilleur Pare Feu

작성자 작성자 Bernadette · 작성일 작성일24-06-29 13:03 · 조회수 조회수 37

페이지 정보

본문

AS2 utilise des certificats numériques et des normes de chiffrement pour protéger les informations pendant leur transit entre les systèmes et les réseaux. RFC 2389 – Mécanisme de négociation de fonctionnalités pour le protocole de transfert de fichiers. FTP ne crypte pas son trafic ; toutes les transmissions sont en texte clair, et les noms d'utilisateur, mots de passe, commandes et données peuvent être lus par toute personne capable d'effectuer une seize de paquets sur le réseau. Le protocole NetBEUI utilise des noms alphanumériques (les noms NetBIOS, ou les noms d’ordinateur) pour reconnaître les différentes machines du réseau.

Le flux contigu d'octets ou de messages à transférer est enveloppé par le protocole dans des paquets, également appelés segments, à transmettre au dispositif de destination. Pour cela, des techniques de commutation de paquets sont utilisées dans les messages, qui sont des messages divisés en morceaux emballés, qui sont réassemblés à leur destination. Certains protocoles sont simples et courts, tandis que d'autres sont assez complexes et approfondis.

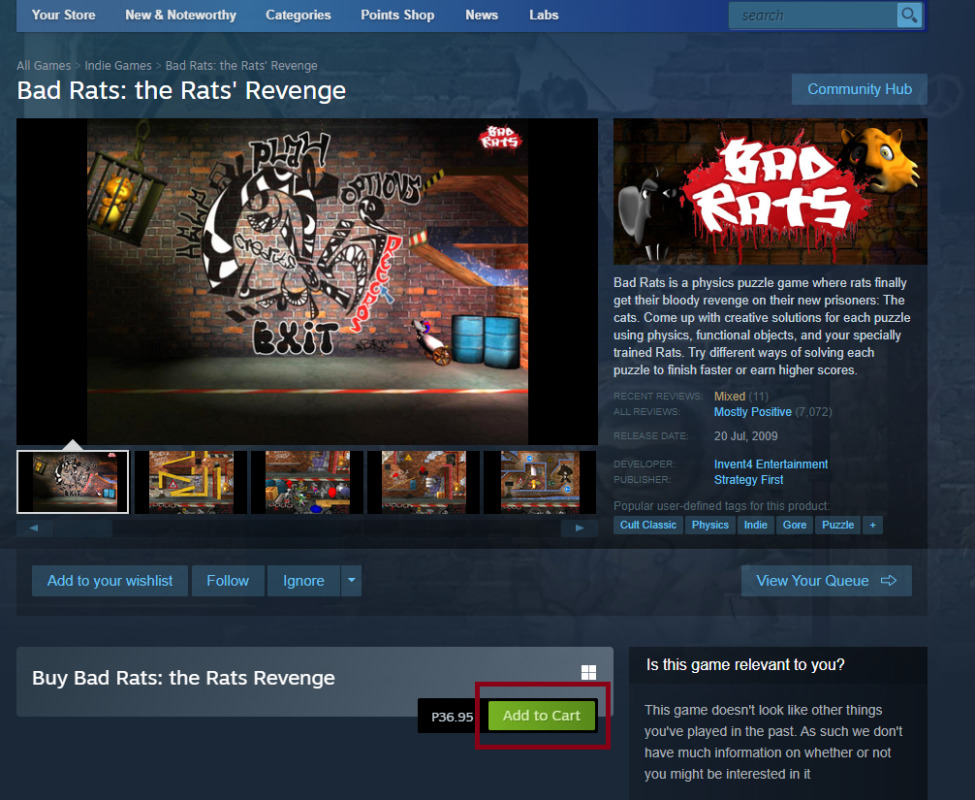

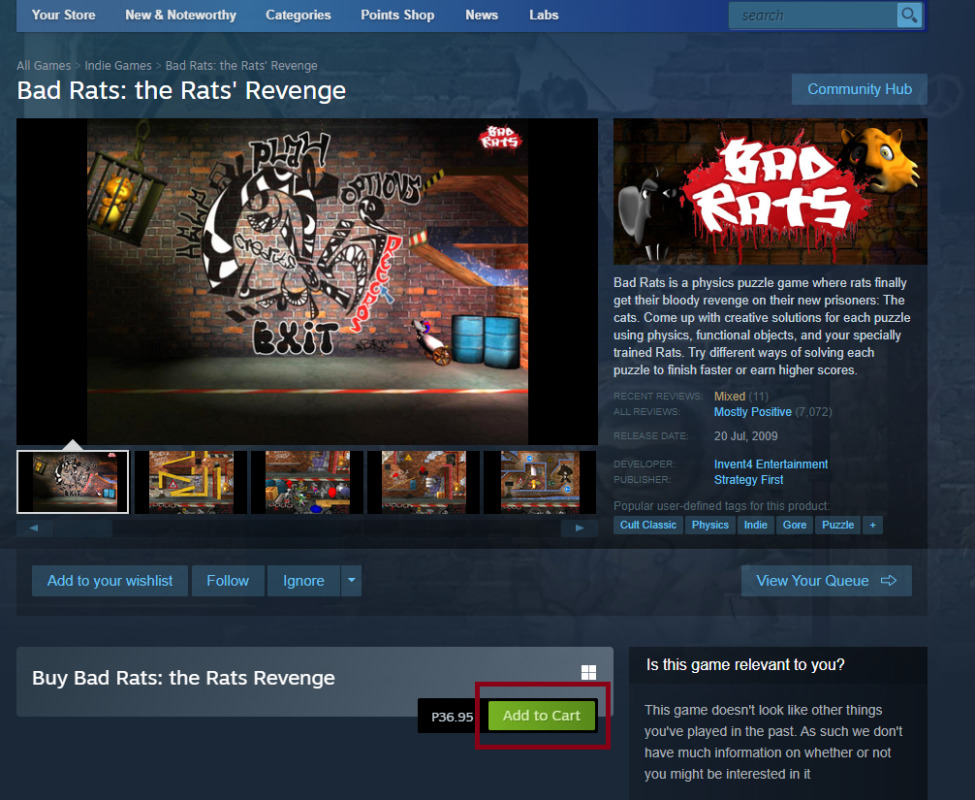

Appuyez sur "Echap" puis allez à la page "Exit" et choisissez "Exit Saving Changes" et choisissez "Ok", la machine va redémarrer. Allez jusqu'à la web page "Boot", et appuyez sur "Entrer" pour aller dans le menu de la configuration de la séquence de démarrage. Pour installer un OS sur votre nouveau PC, c'est exactement la même chose que pour un autre PC. Ceci est tout à fait regular, automobile aucun OS n'est installé sur votre nouveau PC virtuel. Si vous êtes comme moi, vous avez levé un sourcil en l’air quand vous avez vu le nom de ce jeu.

Appuyez sur "Echap" puis allez à la page "Exit" et choisissez "Exit Saving Changes" et choisissez "Ok", la machine va redémarrer. Allez jusqu'à la web page "Boot", et appuyez sur "Entrer" pour aller dans le menu de la configuration de la séquence de démarrage. Pour installer un OS sur votre nouveau PC, c'est exactement la même chose que pour un autre PC. Ceci est tout à fait regular, automobile aucun OS n'est installé sur votre nouveau PC virtuel. Si vous êtes comme moi, vous avez levé un sourcil en l’air quand vous avez vu le nom de ce jeu.

La norme ISO/CEI n’impose pas seulement de mettre en place un système de sécurité, mais aussi de prouver son efficacité. Les entreprises doivent donc gérer correctement leurs ressources et développer la traçabilité. De manière générale, la préservation des données relations aux personnes fait l'objet d'obligations légales régies par la Loi Informatique et Libertés. Un système informatique peut être protégé du point de vue logique (avec le développement des logiciels) ou physique (concernant la manutention électrique, par exemple).

En outre, il dispose de plusieurs niveaux de sécurité qui vous permettent de détecter tout vol de données ou d’accéder à votre ordinateur. En bref, le programme de pare-feu ZoneAlarm est un must-have si vous utilisez habituellement Internet jour et nuit. Il renforce la sécurité du système réseau de votre PC et permet une optimisation totale de son fonctionnement.

En outre, il dispose de plusieurs niveaux de sécurité qui vous permettent de détecter tout vol de données ou d’accéder à votre ordinateur. En bref, le programme de pare-feu ZoneAlarm est un must-have si vous utilisez habituellement Internet jour et nuit. Il renforce la sécurité du système réseau de votre PC et permet une optimisation totale de son fonctionnement.

FTP est pour rappel l’abréviation de File Transfer Protocol et est le protocole utilisé sur l’Internet pour échanger des dossiers et fichiers by way of des serveurs (et non en Peer-to-Peer qui possède son propre protocole s’affranchissant au most des serveurs). Pourtant, contrairement à ce qu’il peut paraître, FTP est un protocole très complexe succesful de bien d’autres choses encore mais pourtant il reste cantonné à surtout effectuer des téléchargements depuis un lien d’une page web. Le respect de ces standards a rendu possible la building d’un réseau complexe comme le internet au sein duquel un nombre très élevé de machines peuvent communiquer. L’identification de l’utilisateur permet au serveur de déterminer quels sont les droits de lecture et d’écriture de l’utilisateur pour chaque répertoire et fichier de l’arborescence. Lorsqu’une machine accepte une connexion TCP, il faut qu’elle puisse connaître le protocole qui construction les données qui transiteront dans cette connexion afin de les interpréter et de les traiter correctement.

La première model du protocole de communication réseau est souvent assimilée à la modification Common Internet File System déjà évoquée. Cette modification constitue toutefois seulement l’un des aspects de la première édition du protocole qui correspond dans les faits à l’implémentation du protocole dans les appareils dotés de Windows NT four.0. Dans cette première variante, la communication était encore prévue via l’interface NetBIOS ainsi que via les ports UDP 137 (résolution de nom), 138 et through le port TCP 139 (établissement de la connexion et transfert).

,0D0A en hexadécimal, ou le caractère 13 et le caractère 10). [newline]La version révisée de cette deuxième édition du protocole est apparue en même temps que ce système d’exploitation en 2007. AS2, Www.sUpeRSTiTiOnism.Com AS3 et AS4 sont tous des protocoles utilisés pour envoyer et sécuriser les transferts de fichiers sensibles.

« Nous conservons aussi différentes copies de l’ordinateur dans le temps », notice Scott Manchester. Quelqu’un qui serait la cible d’un rançongiciel pourrait ainsi retrouver une model fonctionnelle de son ordinateur en quelques clics seulement. « On pense que cette nouvelle catégorie d’ordinateurs sera particulièrement utile pour le travail en mode hybride », explique Melissa Grant. Il est impératif que vous fassiez le lien entre votre PC Virtuel et Parsec sur votre ordinateur pour que vous puissiez jouer aux jeux de votre choix. Avec Tresorio, vous pouvez vous connecter et jouer à vos jeux favoris sur n’importe quel écran, où que vous soyez et surtout sans vous soucier de la puissance ou du stockage que votre jeux nécessite. Vous pouvez également désactiver la publication automatique des applications virtuelles dans la part "Publication automatique".

Le flux contigu d'octets ou de messages à transférer est enveloppé par le protocole dans des paquets, également appelés segments, à transmettre au dispositif de destination. Pour cela, des techniques de commutation de paquets sont utilisées dans les messages, qui sont des messages divisés en morceaux emballés, qui sont réassemblés à leur destination. Certains protocoles sont simples et courts, tandis que d'autres sont assez complexes et approfondis.

Appuyez sur "Echap" puis allez à la page "Exit" et choisissez "Exit Saving Changes" et choisissez "Ok", la machine va redémarrer. Allez jusqu'à la web page "Boot", et appuyez sur "Entrer" pour aller dans le menu de la configuration de la séquence de démarrage. Pour installer un OS sur votre nouveau PC, c'est exactement la même chose que pour un autre PC. Ceci est tout à fait regular, automobile aucun OS n'est installé sur votre nouveau PC virtuel. Si vous êtes comme moi, vous avez levé un sourcil en l’air quand vous avez vu le nom de ce jeu.

Appuyez sur "Echap" puis allez à la page "Exit" et choisissez "Exit Saving Changes" et choisissez "Ok", la machine va redémarrer. Allez jusqu'à la web page "Boot", et appuyez sur "Entrer" pour aller dans le menu de la configuration de la séquence de démarrage. Pour installer un OS sur votre nouveau PC, c'est exactement la même chose que pour un autre PC. Ceci est tout à fait regular, automobile aucun OS n'est installé sur votre nouveau PC virtuel. Si vous êtes comme moi, vous avez levé un sourcil en l’air quand vous avez vu le nom de ce jeu.La norme ISO/CEI n’impose pas seulement de mettre en place un système de sécurité, mais aussi de prouver son efficacité. Les entreprises doivent donc gérer correctement leurs ressources et développer la traçabilité. De manière générale, la préservation des données relations aux personnes fait l'objet d'obligations légales régies par la Loi Informatique et Libertés. Un système informatique peut être protégé du point de vue logique (avec le développement des logiciels) ou physique (concernant la manutention électrique, par exemple).

En outre, il dispose de plusieurs niveaux de sécurité qui vous permettent de détecter tout vol de données ou d’accéder à votre ordinateur. En bref, le programme de pare-feu ZoneAlarm est un must-have si vous utilisez habituellement Internet jour et nuit. Il renforce la sécurité du système réseau de votre PC et permet une optimisation totale de son fonctionnement.

En outre, il dispose de plusieurs niveaux de sécurité qui vous permettent de détecter tout vol de données ou d’accéder à votre ordinateur. En bref, le programme de pare-feu ZoneAlarm est un must-have si vous utilisez habituellement Internet jour et nuit. Il renforce la sécurité du système réseau de votre PC et permet une optimisation totale de son fonctionnement.FTP est pour rappel l’abréviation de File Transfer Protocol et est le protocole utilisé sur l’Internet pour échanger des dossiers et fichiers by way of des serveurs (et non en Peer-to-Peer qui possède son propre protocole s’affranchissant au most des serveurs). Pourtant, contrairement à ce qu’il peut paraître, FTP est un protocole très complexe succesful de bien d’autres choses encore mais pourtant il reste cantonné à surtout effectuer des téléchargements depuis un lien d’une page web. Le respect de ces standards a rendu possible la building d’un réseau complexe comme le internet au sein duquel un nombre très élevé de machines peuvent communiquer. L’identification de l’utilisateur permet au serveur de déterminer quels sont les droits de lecture et d’écriture de l’utilisateur pour chaque répertoire et fichier de l’arborescence. Lorsqu’une machine accepte une connexion TCP, il faut qu’elle puisse connaître le protocole qui construction les données qui transiteront dans cette connexion afin de les interpréter et de les traiter correctement.

La première model du protocole de communication réseau est souvent assimilée à la modification Common Internet File System déjà évoquée. Cette modification constitue toutefois seulement l’un des aspects de la première édition du protocole qui correspond dans les faits à l’implémentation du protocole dans les appareils dotés de Windows NT four.0. Dans cette première variante, la communication était encore prévue via l’interface NetBIOS ainsi que via les ports UDP 137 (résolution de nom), 138 et through le port TCP 139 (établissement de la connexion et transfert).

,0D0A en hexadécimal, ou le caractère 13 et le caractère 10). [newline]La version révisée de cette deuxième édition du protocole est apparue en même temps que ce système d’exploitation en 2007. AS2, Www.sUpeRSTiTiOnism.Com AS3 et AS4 sont tous des protocoles utilisés pour envoyer et sécuriser les transferts de fichiers sensibles.

« Nous conservons aussi différentes copies de l’ordinateur dans le temps », notice Scott Manchester. Quelqu’un qui serait la cible d’un rançongiciel pourrait ainsi retrouver une model fonctionnelle de son ordinateur en quelques clics seulement. « On pense que cette nouvelle catégorie d’ordinateurs sera particulièrement utile pour le travail en mode hybride », explique Melissa Grant. Il est impératif que vous fassiez le lien entre votre PC Virtuel et Parsec sur votre ordinateur pour que vous puissiez jouer aux jeux de votre choix. Avec Tresorio, vous pouvez vous connecter et jouer à vos jeux favoris sur n’importe quel écran, où que vous soyez et surtout sans vous soucier de la puissance ou du stockage que votre jeux nécessite. Vous pouvez également désactiver la publication automatique des applications virtuelles dans la part "Publication automatique".

- 이전글Entreprise Publicité 24.06.29

- 다음글Tread Mills Tools To Improve Your Daily Life Tread Mills Technique Every Person Needs To Know 24.06.29

댓글목록

등록된 댓글이 없습니다.